Η Check Point ResearchLa Renseignement sur les cybermenaces son bureau d'études Check Point Software Technologies Ltd., premier fournisseur mondial de solutions de cybersécurité, a publié le Indice mondial des menaces pour décembre 2021.

Σe un mois nous avons vu la vulnérabilité apachelog4j pour scanner Internet, les chercheurs ont rapporté que Trickbot reste le malware le plus courant, bien qu'à un taux légèrement inférieur, 4%, l'impact des organisations dans le monde, en 5% En novembre.

Récemment, il a également récupéré Emotet, qui est rapidement passé de la septième à la deuxième place. LA CPR révèle également que l'industrie qui subit le plus d'attaques est toujours l'Education/Recherche.

En décembre, le «Exécution de code à distance Apache Log4jLa vulnérabilité avec la fréquence d'exploitation la plus élevée l'affecte-t-elle 48,3% d'organisations à travers le monde. La vulnérabilité a été signalée pour la première fois le 9 décembre dans son package d'enregistrement apachelog4j - la bibliothèque de journaux Java la plus populaire utilisée dans de nombreux services et applications Internet avec plus de 400.000 XNUMX téléchargements depuis le projet GitHub.

La vulnérabilité a provoqué un nouveau fléau, touchant en très peu de temps près de la moitié des entreprises mondiales. Les attaquants peuvent profiter des applications vulnérables pour exécuter cryptojackers et d'autres logiciels malveillants sur des serveurs compromis. Jusqu'à présent, la plupart des attaques se sont concentrées sur l'utilisation de crypto-monnaies au détriment des victimes, cependant, les auteurs les plus sophistiqués ont commencé à agir de manière agressive et à exploiter la brèche pour des cibles de grande valeur.

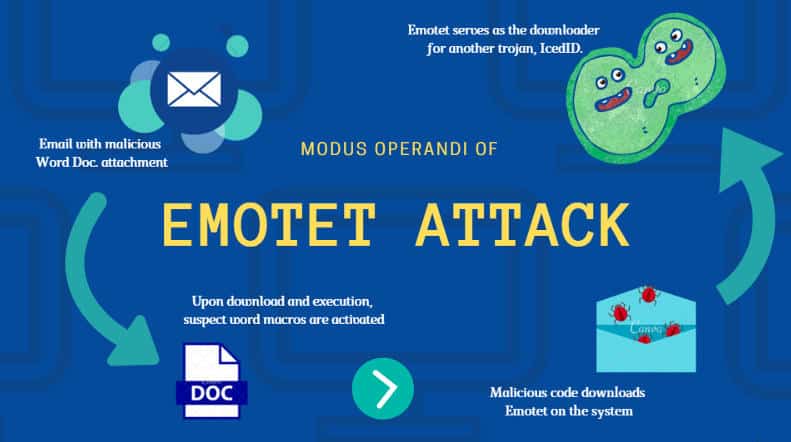

Le même mois, nous avons également vu le botnet Emotet passer du septième au deuxième malware le plus courant. Comme on s'en doutait, Emotet n'a pas tardé à poser des bases solides depuis sa réapparition en novembre dernier. Il est trompeur et se propage rapidement par le biais d'e-mails de phishing contenant des pièces jointes ou des liens malveillants.

Il est désormais plus important que jamais pour chacun de disposer d’une solution de sécurité de messagerie solide et de s’assurer que les utilisateurs sachent comment identifier un message ou une pièce jointe suspecte. , a déclaré Maya Horowitz, vice-présidente de la recherche chez Check Point Software.

Η CPR indique qu'au mois de décembre, le Éducation / Recherche est l'industrie la plus attaquée au monde, suivie par le gouvernement / les forces armées et le FAI / MSP. Vulnérabilité "Exécution de code à distance Apache Log4jEst le plus fréquemment exploité, l'affectant 48,3% organisations du monde entier, suivi du "Divulgation d'informations sur le référentiel Git du serveur Web« Ce qui affecte le 43,8% d'organisations dans le monde. LA "En-têtes HTTP Exécution de code à distanceReste troisième sur la liste des vulnérabilités les plus fréquemment exploitées, avec un impact mondial 41,5%.

Principaux groupes de logiciels malveillants

* Les flèches indiquent l'évolution du classement par rapport au mois précédent.

Ce mois-ci, Trickbot est le logiciel malveillant le plus répandu, affectant 4 % des organisations dans le monde, suivi par Emotet et Formbook, tous deux avec un impact global de 3 %.

1. Trickbot - Trickbot est un modulaire Botnet et cheval de Troie bancaire qui est constamment mis à jour avec de nouvelles fonctionnalités, caractéristiques et canaux de distribution. Ceci permet Trickbot être un malware flexible et personnalisable qui peut être distribué dans le cadre de campagnes polyvalentes.

2. ↑ Emote Emotet est un cheval de Troie avancé, autoréplicatif et modulaire. Emotet était autrefois utilisé comme cheval de Troie bancaire, mais a récemment été utilisé comme distributeur pour d'autres programmes malveillants ou campagnes de programmes malveillants. Utilise plusieurs méthodes pour maintenir l'obsession et les techniques d'évitement pour éviter la détection. De plus, il peut se propager par le biais de messages de spam et de phishing contenant des pièces jointes ou des liens malveillants.

3. ↔ Formulaire - Formbook est un InfoStealer qui collecte les informations d'identification de divers navigateurs Web, collecte des captures d'écran, surveille et enregistre les frappes au clavier, et peut télécharger et exécuter des fichiers selon les commandes C&C.

Principales attaques dans les industries du monde entier :

Ce mois-ci, Formation/Recherche est l'industrie avec le plus d'attaques dans le monde, suivie par Gouvernement/Forces armées et FAI/MSP.

1. Éducation / Recherche

2. Gouvernement / Forces armées

3. FAI / MSP

Les principales vulnérabilités d'exploitation

En décembre, le «Exécution à distance du code Apache Log4jEst la vulnérabilité la plus couramment exploitée, l'affectant 48,3% organisations du monde entier, suivi du "Divulgation d'informations Serveur Web du référentiel Git exposé« Ce qui affecte le 43,8% d'organisations dans le monde. LA "En-têtes HTTP Exécution de code à distanceReste troisième sur la liste des vulnérabilités les plus fréquemment exploitées, avec un impact mondial 41,5%.

1. Ap Exécution à distance du code Apache Log4j (CVE-2021-44228) Il existe une vulnérabilité d'exécution de code à distance dans apachelog4j. L'exploitation réussie de cette vulnérabilité pourrait permettre à un intrus distant d'exécuter du code arbitraire sur le système affecté.

2. ↔ Divulgation d'informations sur le référentiel Git exposé par le serveur Web - Une vulnérabilité a été signalée dans le référentiel Git. L'exploitation réussie de cette vulnérabilité pourrait permettre la divulgation involontaire d'informations de compte.

3. ↔ En-têtes HTTP Exécution de code à distance (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Les en-têtes HTTP permettent à l'utilisateur et au serveur de transmettre des informations supplémentaires avec une requête HTTP. Un intrus distant peut utiliser un en-tête HTTP vulnérable pour exécuter du code arbitraire sur la machine de la victime.

Principales applications mobiles malveillantes

La Robot extraterrestre se classe au premier rang des logiciels malveillants les plus répandus pour mobile, suivi de xHelper et FluBot.

1. AlienBot - La famille des malwares Robot extraterrestre est un Logiciels malveillants en tant que service (MaaS) pour les appareils Android qui permettent à un intrus distant, dans un premier temps, de saisir un code malveillant dans des applications financières légitimes. L'attaquant accède aux comptes des victimes et finit par prendre le contrôle total de leur appareil.

2. xHelper - Une application malveillante qui est au premier plan depuis mars 2019 et qui est utilisée pour télécharger d'autres applications malveillantes et afficher des publicités. L'application peut être cachée à l'utilisateur et peut même être réinstallée si elle a été désinstallée.

3. Flubot - La FluBot est un Réseau de zombies Android qui est distribué via des SMS de phishing, qui sont le plus souvent prétendus être des sociétés de livraison. Dès que l'utilisateur clique sur le lien dans le message, FluBot est installé et accède à toutes les informations sensibles du téléphone.

La liste complète des menaces de logiciels malveillants les plus courantes en Grèce pour décembre 2021 est:

Formulaire - FormBook a été identifié pour la première fois en 2016 et est un InfoStealer ciblant le système d'exploitation Windows. Il est commercialisé en tant que MaaS dans les forums de piratage souterrains pour ses puissantes techniques d'évitement et son prix relativement bas. FormBook collecte les informations d'identification de divers navigateurs Web, collecte des captures d'écran, surveille et enregistre les frappes au clavier, et peut télécharger et exécuter des fichiers conformément aux instructions de son C&C.

Émotet- Emotet est un cheval de Troie avancé, auto-réplicatif et modulaire qui était autrefois utilisé comme cheval de Troie bancaire et distribue maintenant d'autres programmes malveillants ou campagnes malveillantes. Emotet utilise plusieurs méthodes pour maintenir son obsession et ses techniques d'évitement pour empêcher la détection et peut se propager par le biais de spams contenant des pièces jointes ou des liens malveillants.

Agent Tesla - AgentTesla est un RAT avancé (Trojan Remote Access) qui agit comme un enregistreur de frappe et un voleur de mots de passe. Actif depuis 2014, AgentTesla peut surveiller et collecter le clavier et le presse-papiers de la victime, et capturer des captures d'écran et extraire les informations d'identification pour une variété de logiciels installés sur la machine de la victime (y compris Chrome, Mozilla Firefox et le client de messagerie Microsoft Outlook). AgentTesla vend ouvertement en tant que RAT légal avec des clients payant 15 $ à 69 $ pour les licences.

Robot-truc - Trickbot est un botnet modulaire et un cheval de Troie bancaire qui cible la plate-forme Windows et est distribué principalement par le biais de campagnes de spam ou d'autres familles de logiciels malveillants telles qu'Emotet. Trickbot envoie des informations sur le système infecté et peut également télécharger et exécuter des modules arbitraires à partir d'un large éventail de modules disponibles : d'un module VNC pour le contrôle à distance à un module SMB pour la distribution au sein d'un réseau compromis. Une fois qu'une machine est infectée, le gang Trickbot, les agents menaçants à l'origine de ce malware, utilise ce large éventail de modules non seulement pour voler les identifiants bancaires de l'ordinateur cible, mais aussi pour se déplacer et s'identifier à l'organisation cible, avant de lancer une attaque ciblée. attaque de ransomware dans toute l'entreprise.

Joker- Un logiciel espion Android sur Google Play, conçu pour voler des messages SMS, des listes de contacts et des informations sur l'appareil. De plus, le malware signale silencieusement à la victime des services premium sur les sites publicitaires.

Dridex- Dridex est un cheval de Troie bancaire ciblant les chevaux de Troie Windows qui est distribué via des campagnes de spam et des kits d'exploitation, qui s'appuie sur WebInjects pour espionner et rediriger les informations d'identification bancaires vers un serveur contrôlé par un attaquant. Dridex communique avec un serveur distant, envoie des informations sur le système infecté et peut également télécharger et exécuter des lecteurs supplémentaires pour le contrôle à distance.

Vider - Vidar est un voleur d'informations ciblant les systèmes d'exploitation Windows. Il a été détecté pour la première fois fin 2018 et est conçu pour voler des mots de passe, des données de carte de crédit et d'autres informations sensibles à partir de divers navigateurs Internet et portefeuilles numériques. Vidar a été vendu sur divers forums en ligne et est utilisé comme compte-gouttes de logiciels malveillants qui télécharge le rançongiciel GandCrab en tant que charge utile secondaire.

Cryptbot - Cryptbot est un cheval de Troie qui infecte les systèmes en installant un programme VPN malveillant et vole les informations d'identification du navigateur stockées.

Théière - Le malware Teabot est une menace de cheval de Troie Android utilisée dans les attaques de phishing. Une fois Teabot installé sur l'appareil compromis, il peut diffuser l'écran en direct à l'auteur, ainsi qu'utiliser les services d'accessibilité pour effectuer d'autres activités malveillantes.

Triada - Triada est une porte dérobée modulaire pour Android, qui fournit des privilèges de super-utilisateur pour le téléchargement de logiciels malveillants. Il a également été observé que Triada falsifiait les URL chargées dans le navigateur.

XMRig - XMRig, introduit pour la première fois en mai 2017, est un logiciel d'extraction de CPU open source utilisé pour extraire la crypto-monnaie Monero.

Le top 10 en Grèce |

|||

| Nom du logiciel malveillant | Impact mondial | Impact sur la Grèce | |

| Formbook | 3.17% | 17.58% | |

| agent de Tesla | 2.10% | 4.61% | |

| Trickbot | 4.30% | 3.17% | |

| joker | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| Vidar | 0.91% | 2.02% | |

| Cryptbot | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| Triada | 0.13% | 1.73% | |

La Liste mondiale de l'impact des menaces et la Charte ThreatCloud par le logiciel Check Point, sont basés sur MenaceIntelligence Cloud de la Société, dans le plus grand réseau de coopération pour la lutte contre la cybercriminalité, qui fournit des données sur les menaces et les tendances prévalant dans les attaques, en utilisant un réseau mondial de détecteurs de menaces.

La base de données ThreatCloud comprend plus de 3 milliards de sites Web et 600 millions de fichiers par jour et localise plus de 250 millions d'activités malveillantes tous les jours.

N'oubliez pas de le suivre Xiaomi-miui.gr à Google Actualités pour être informé immédiatement de tous nos nouveaux articles ! Vous pouvez aussi si vous utilisez un lecteur RSS, ajouter notre page à votre liste, simplement en suivant ce lien >> https://news.xiaomi-miui.gr/feed/gn

N'oubliez pas de le suivre Xiaomi-miui.gr à Google Actualités pour être informé immédiatement de tous nos nouveaux articles ! Vous pouvez aussi si vous utilisez un lecteur RSS, ajouter notre page à votre liste, simplement en suivant ce lien >> https://news.xiaomi-miui.gr/feed/gn

Suivez-nous sur Telegram pour que vous soyez les premiers informés de toutes nos actualités !